Schutz vor Hackerangriffen

Jeden Tag werden Unternehmen Opfer von Hackerangriffen.

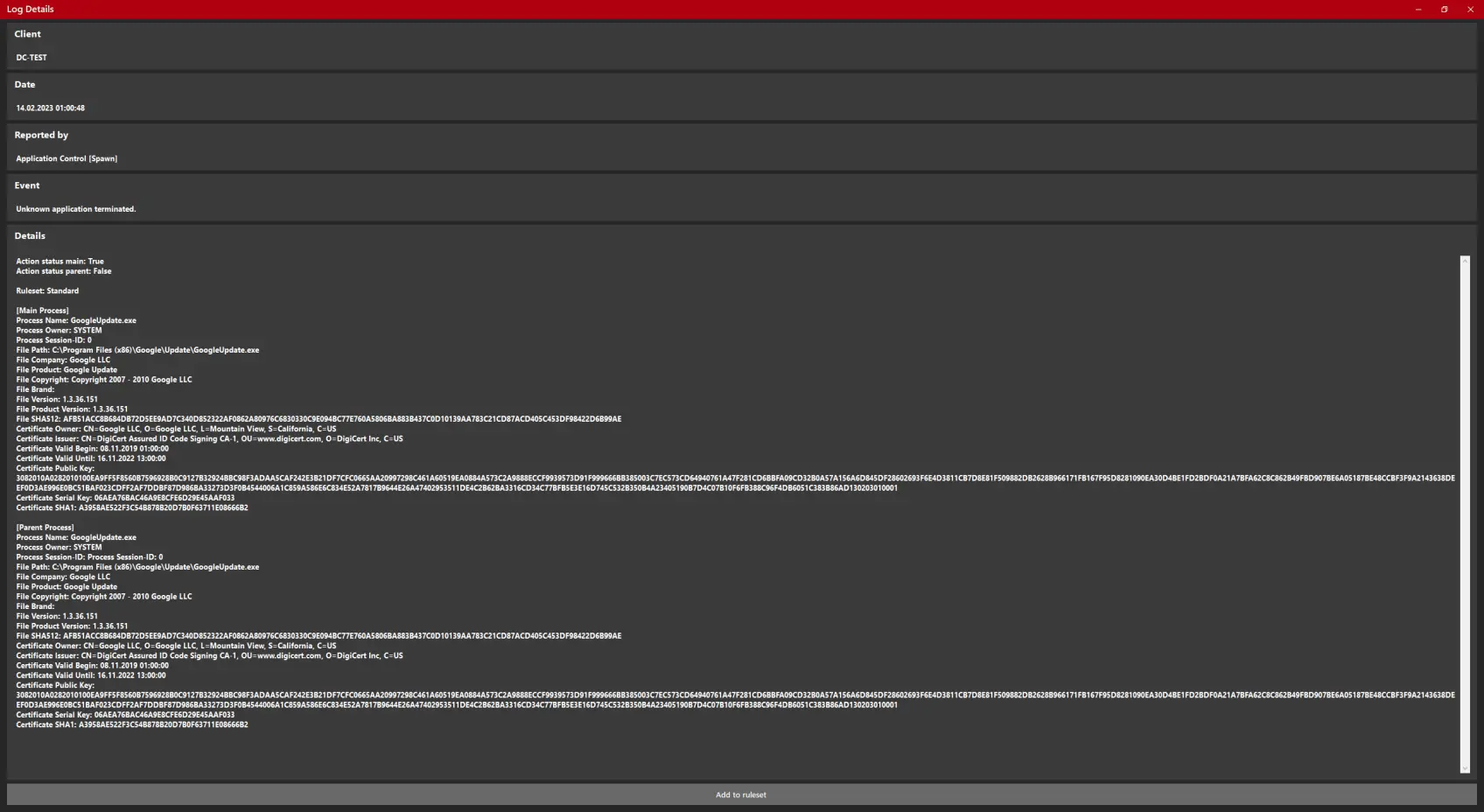

In vielen Fällen handelt es sich hierbei um Malware, die zum Zeitpunkt der Ausführung von vielen Antivirus-Lösungen nicht erkannt wird.

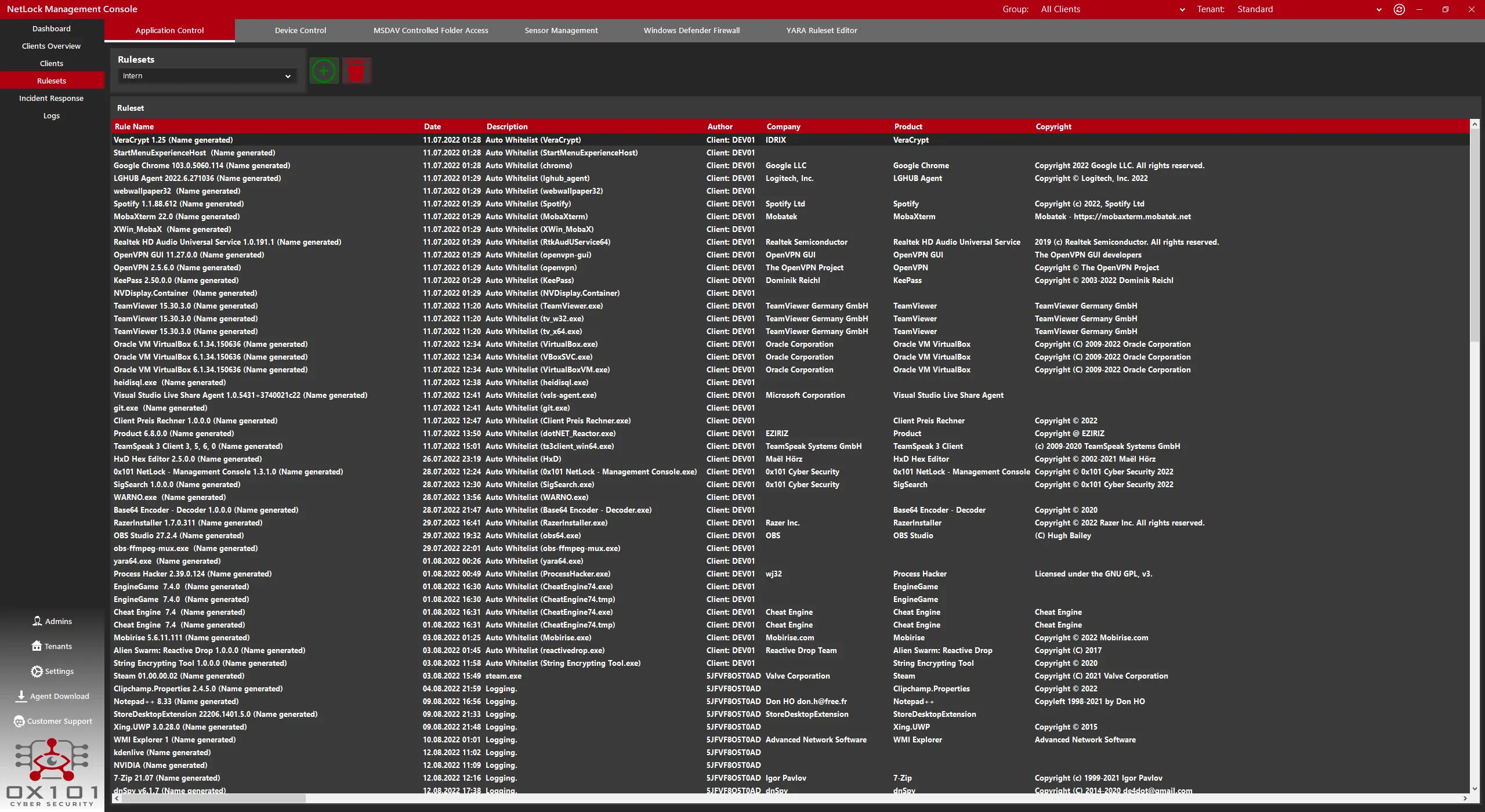

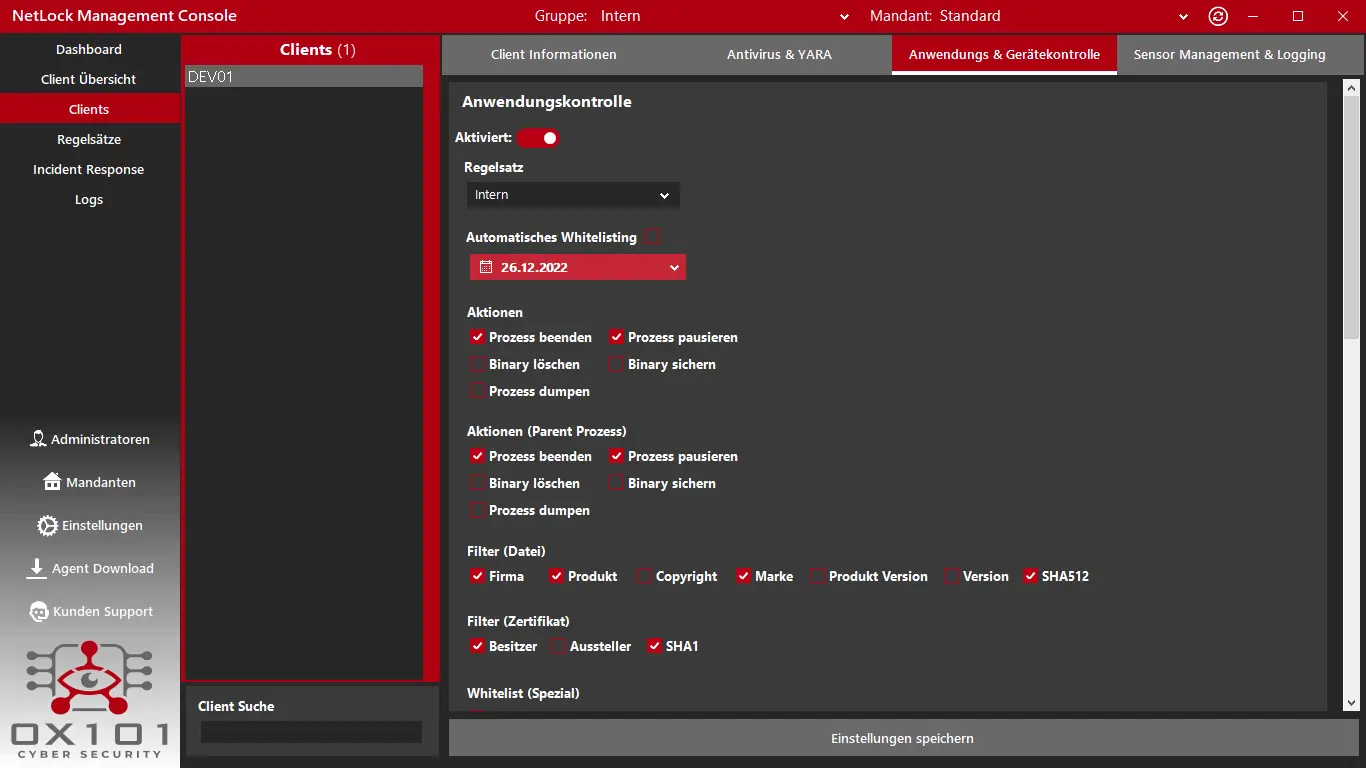

Auch wenn augenscheinlich kein Schaden angerichtet wurde, richten Angreifer oft Hintertüren ein, die zu einem späteren Zeitpunkt ausgenutzt werden können. Die Anwendungskontrolle ist in der Lage, sowohl unbekannte Schadsoftware zu erkennen als auch die Einrichtung von Hintertüren zu verhindern und den Administrator zu warnen.