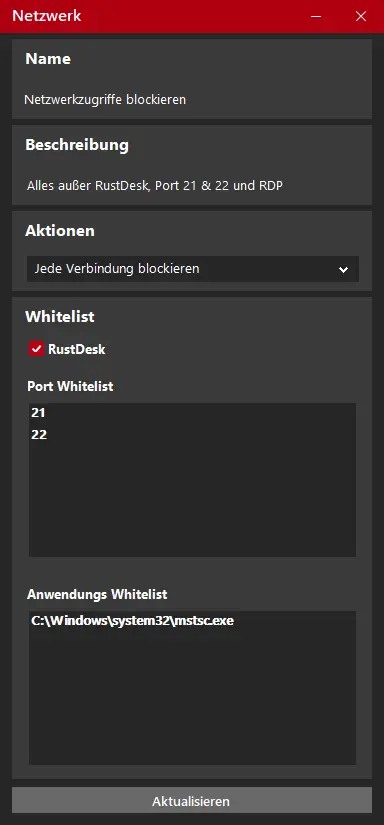

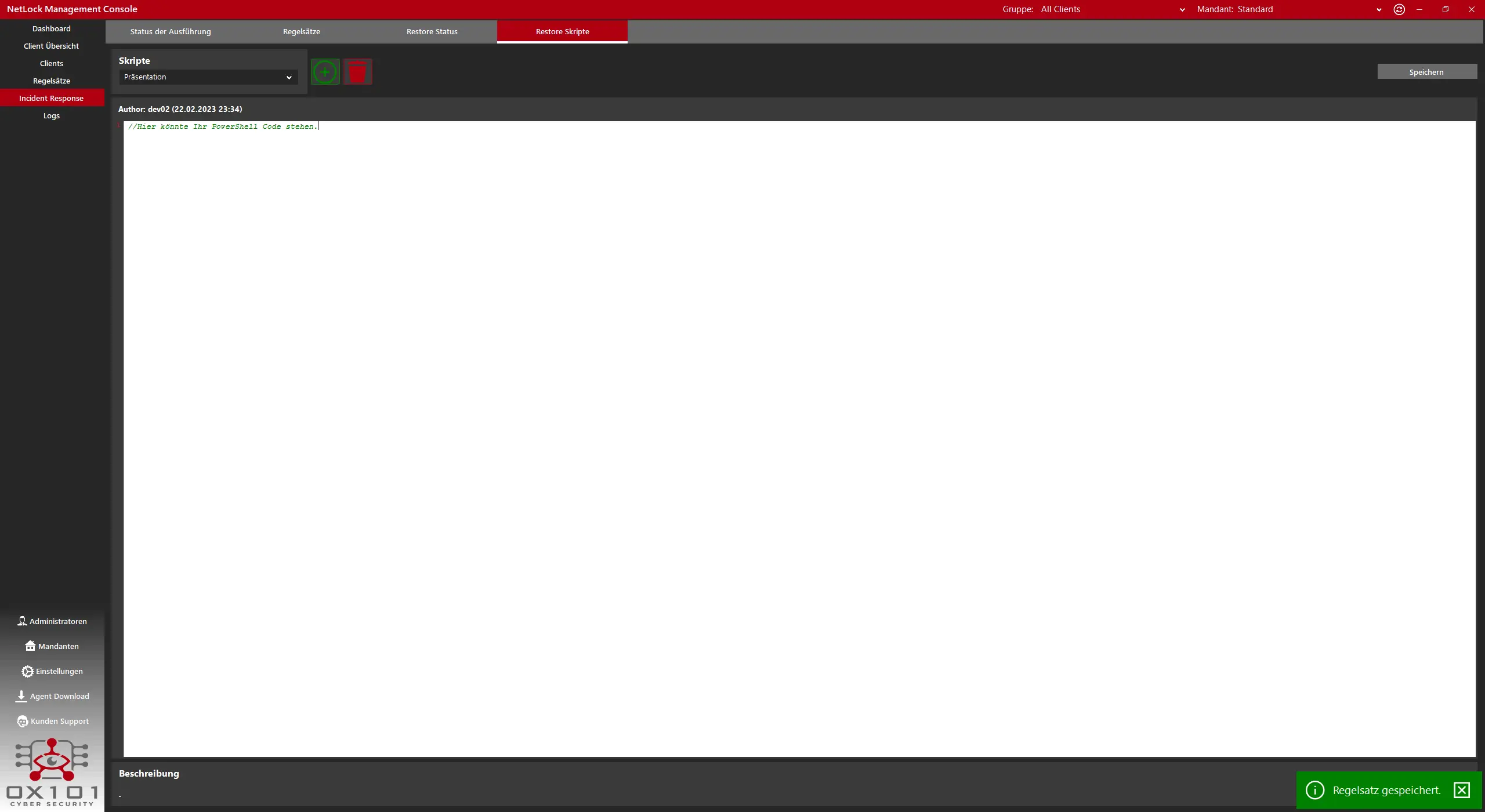

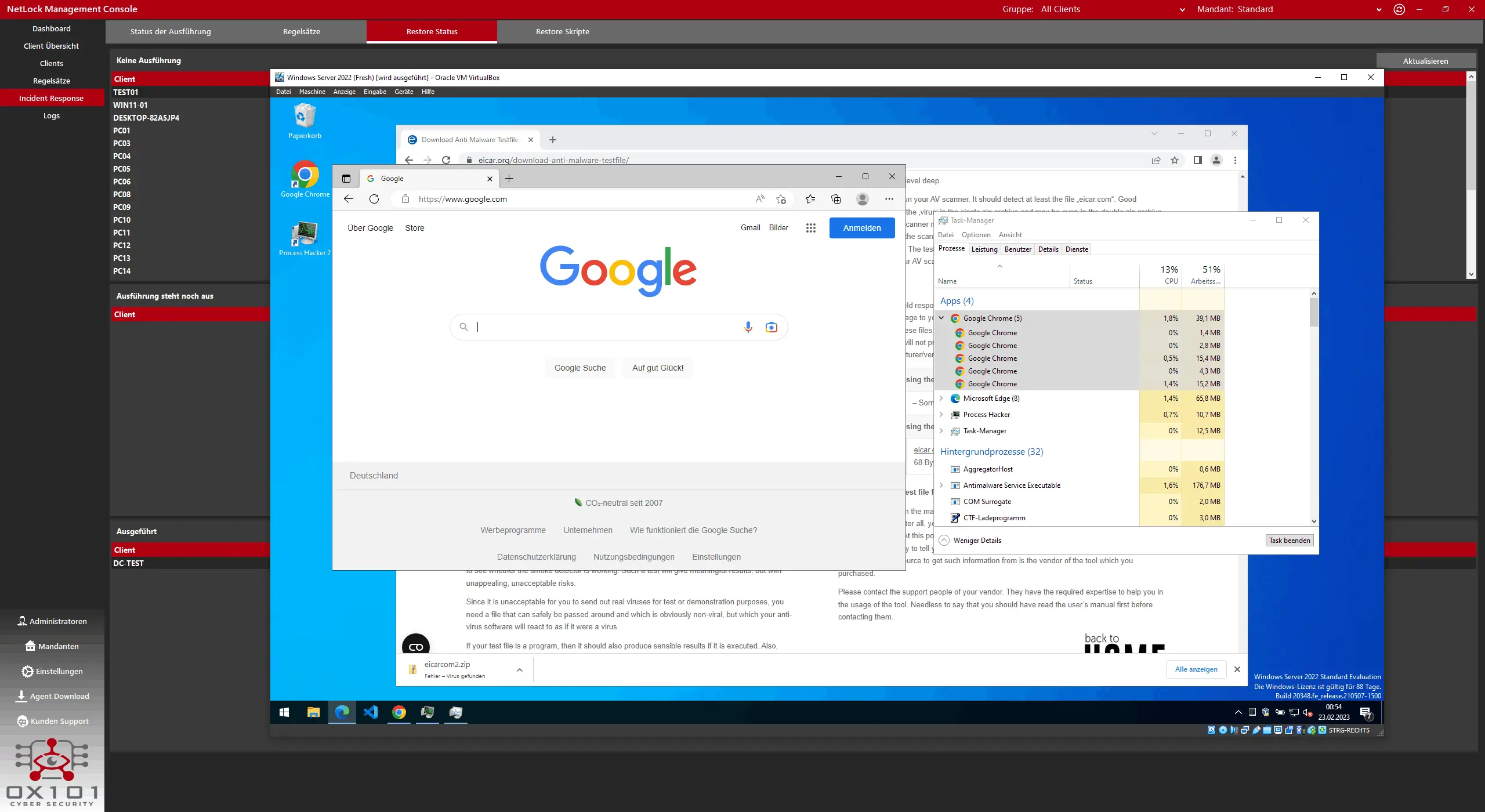

Name

Wir nennen die Aktion

Netzwerkzugriffe blockieren.

01.

Beschreibung

Dann beschreiben wir genauer welche Einstellungen wir für die Aktion festgelegt haben.

02.

Aktionen

Als Aktion wählen wir Jede Verbindung blockieren aus.

03.