Eine Whitelist mit Kraft

Welche Möglichkeiten bietet die Gerätekontrolle?

-

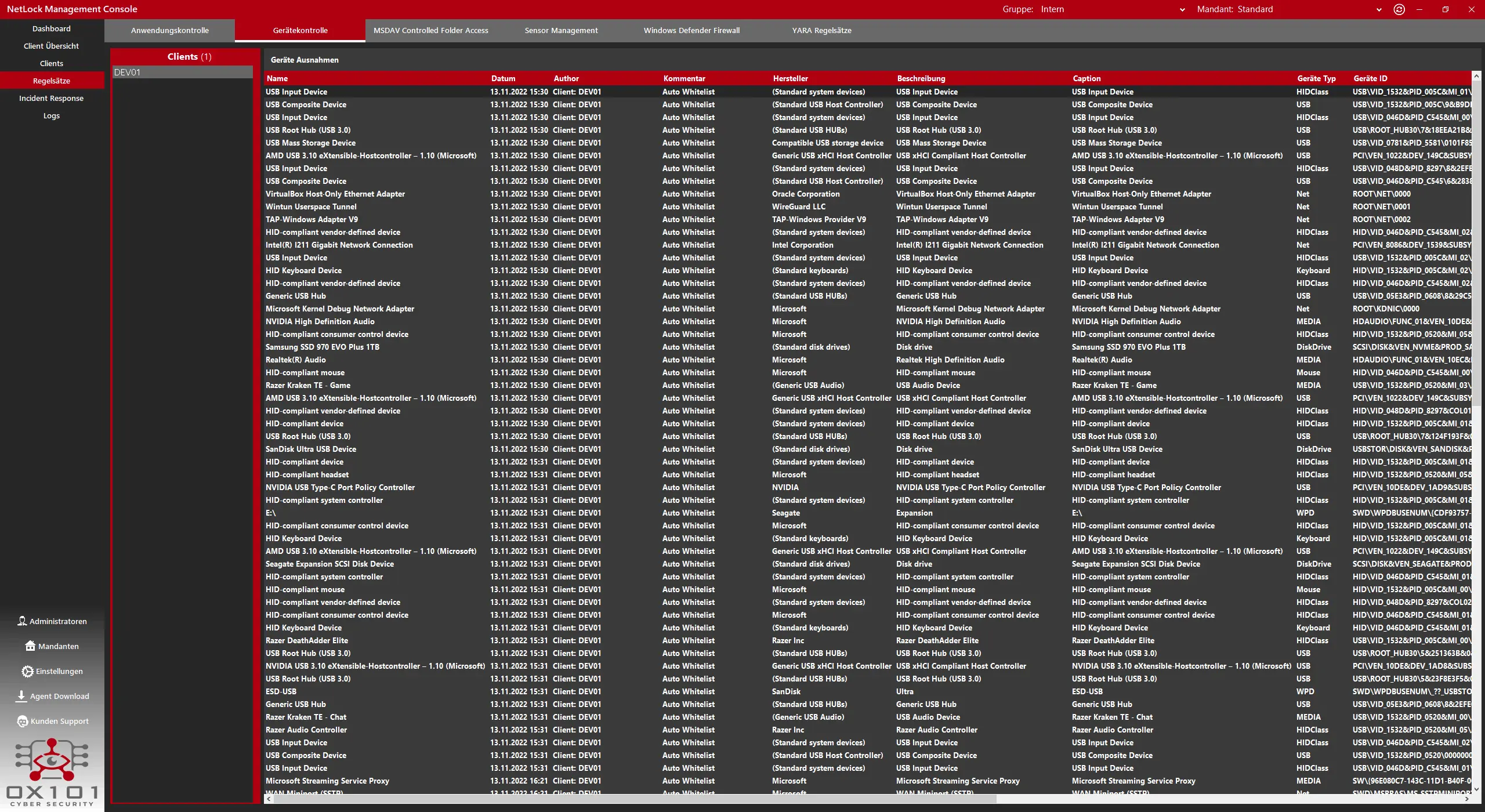

Automatisches freigeben von Geräten

Wird die Gerätekontrolle in ein neues Netzwerk eingeführt, haben Sie die Möglichkeit Geräte automatisch zum Regelsatz hinzuzufügen, ohne die Arbeit Ihrer Mitarbeiter negativ zu beeinflussen. -

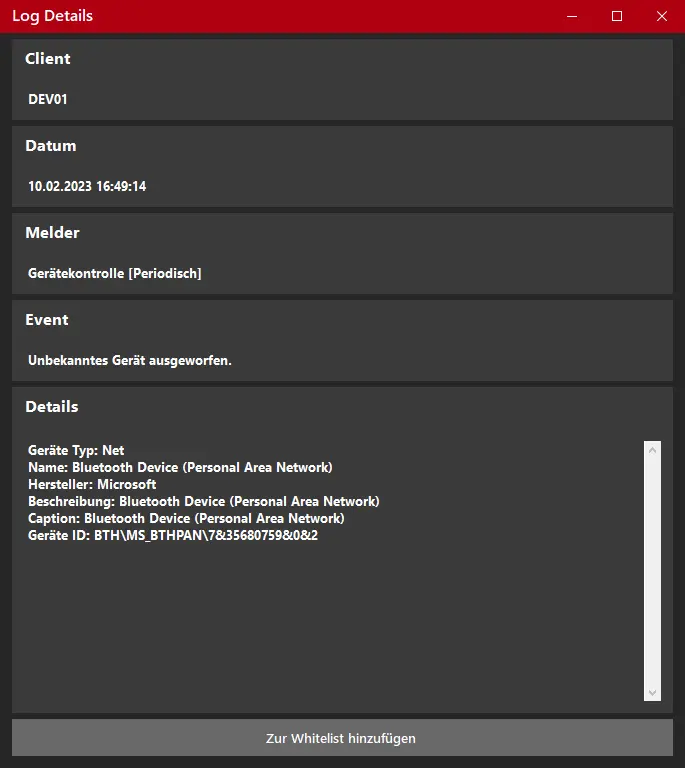

Unbekannte Geräte zuverlässig erkennen

Wird ein unbekanntes Gerät mit dem System verbunden, erhalten Sie darüber eine Mitteilung.

Nutzen Sie anschließend das erstellte Protokoll und geben Sie das Gerät bei Bedarf frei. -

Die umfangsreichste Gerätekontrolle auf dem Markt

Mit NetLock können Sie nicht nur die Nutzung von USB-Massenspeichern kontrollieren, sondern auch Mäuse, Tastaturen, Audiogeräte, Webcams, Netzwerkadapter und alle anderen USB Geräte. -

Eine detaillierte Übersicht über allen vorhandenen Geräten

In der Management Console können Sie genau einsehen, welche Geräte Freigaben existieren und diese bei Bedarf wieder zurückziehen.